Fachbeitrag

SIEM-Systeme – Herzstück moderner IT-Sicherheit

Stellen Sie sich vor, ein Angreifer verschafft sich unbemerkt Zugang zu Ihrem Firmennetzwerk. Zunächst passiert scheinbar nichts – ein paar ungewöhnliche Logins hier, eine verdächtige Dateiänderung dort. Ohne ein geeignetes Überwachungssystem bleibt all das im Verborgenen, bis es zu spät ist. Genau an diesem Punkt setzt ein SIEM-System (Security Information and Event Management) an: Es erkennt verdächtige Aktivitäten frühzeitig und hilft, Angriffe zu stoppen, bevor sie Schaden anrichten.

Ein SIEM ist die zentrale Schaltstelle der IT-Sicherheit. Es sammelt Daten aus sämtlichen Quellen – von Firewalls über Server bis hin zu Endgeräten – und analysiert diese in Echtzeit. Dabei erkennt es Muster, die isoliert betrachtet harmlos wirken, in Kombination jedoch auf gezielte Angriffe hindeuten. So wird aus einer unauffälligen Anmeldung schnell ein ernsthafter Sicherheitsvorfall.

Firewalls und Antivirenprogramme sind wichtig, aber sie arbeiten isoliert. Nur ein SIEM verknüpft die Puzzleteile der IT-Sicherheit zu einem Gesamtbild – und ermöglicht es, Bedrohungen rechtzeitig zu erkennen und gezielt zu reagieren.

Gerade für kleine und mittlere Unternehmen gilt: Ein einziger erfolgreicher Cyberangriff kann existenzbedrohend sein. Ein SIEM reduziert dieses Risiko, indem es Transparenz schafft, Vorfälle priorisiert und Reaktionen beschleunigt. Kurz gesagt: Wer seine IT heute wirksam schützen will, braucht ein SIEM – nicht als Luxus, sondern als Grundvoraussetzung.

Was ist ein SIEM-System?

Ein SIEM vereint zwei Funktionen:

- SIM (Security Information Management): Speichert und archiviert Log-Daten.

- SEM (Security Event Management): Analysiert sicherheitsrelevante Ereignisse in Echtzeit.

So entsteht eine zentrale Plattform, die Daten aus Firewalls, IDS/IPS-Systemen, Servern, Clients und IoT-Geräten sammelt, korreliert und bewertet – also das Herzstück der modernen IT-Sicherheit bildet.

Wie ist ein SIEM-System aufgebaut?

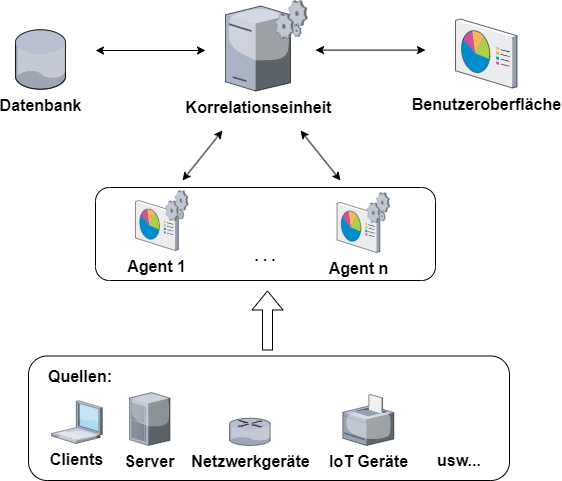

Die Grafik zeigt den typischen Aufbau eines SIEM-Systems:

Am Anfang stehen unterschiedliche Quellen wie Clients, Server, Netzwerkgeräte oder IoT-Geräte, die sicherheitsrelevante Daten erzeugen. Diese Daten werden von Agenten erfasst, vorverarbeitet und standardisiert. Anschließend gelangen sie in die Korrelationseinheit, das Herzstück des Systems. Dort werden die Informationen zusammengeführt, analysiert und auf verdächtige Muster überprüft.

Die Ergebnisse werden in einer Datenbank gespeichert und gleichzeitig über Dashboards visualisiert. So behalten Sicherheitsteams die Bedrohungslage in Echtzeit im Blick.

Wie funktioniert ein SIEM und aus welchen Komponenten besteht es?

Die Arbeitsschritte lassen sich in sechs zentrale Bausteine gliedern:- Log-Sammlung: Erfassen von Daten aus allen Quellen.

- Normalisierung & Kontext: Vereinheitlichung und Anreicherung der Daten (z. B. Benutzer, Standort).

- Ereigniskorrelation: Regeln und KI verknüpfen Ereignisse zu Angriffsszenarien.

- Alarmierung & Reporting: Automatische Warnungen und Visualisierung der Sicherheitslage.

- Speicherung & Archivierung: Historische Logs für Compliance und Forensik.

- Integration: Zusätzliche Module wie Threat Intelligence Feeds, UEBA oder SOAR.

- Datenaggregation: Sammeln und Zentralisieren von Logs aus allen Quellen.

- Threat Intelligence: Nutzung externer Bedrohungsdatenbanken.

- Ereigniskorrelation: Verknüpfung von Einzelereignissen zu Angriffsmustern.

- Erweiterte Analytik: Machine Learning, Verhaltensanalysen und Anomalieerkennung.

- Echtzeit-Alarmierung: Warnmeldungen und Eskalationsprozesse.

- Visualisierung: Dashboards, Reports, Compliance-Nachweise.

- Langzeitarchivierung: Forensik und Nachvollziehbarkeit.

- Automatisierte Incident Response: Integration mit SOAR-Plattformen.

Welche Herausforderungen bestehen?

- Hoher Ressourcenaufwand: Einrichtung, Pflege und Betrieb sind aufwendig.

- False Positives: Zu viele Fehlalarme belasten das Security-Team.

- Komplexe Integration: Besonders bei Cloud-, IoT- und SCADA-Umgebungen.

- Mangelnde Automatisierung: Viele Unternehmen nutzen SOAR noch nicht vollständig.

- Compliance-Anforderungen: DSGVO, PCI-DSS und ISO 27001 setzen hohe Standards.

- Skalierbarkeit: Große Datenmengen überfordern klassische On-Premises-Systeme.